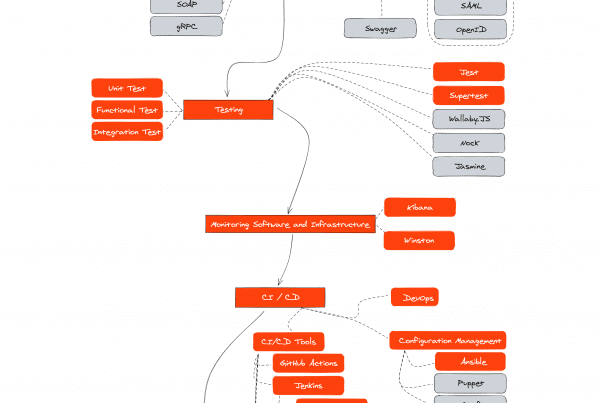

Schritt für Schritt Microsoft Azure Active Directory als Identity Provider für einen SAP Cloud Platform Cloud Foundry Subaccount einrichten

In diesem Beitrag erfährst du, wie du Microsoft Azure AD als Identity Provider (IdP) für Anwendungen deines SAP Cloud Platform Cloud Foundry Subaccounts einrichten kannst.

Du stellst eine Vertrauensbeziehung zwischen dem SAP Cloud Platform Cloud Foundry Subaccount und deinem Microsoft Azure Active Directory her. Dadurch kann dein Microsoft Azure AD als primärer IdP oder alternativer IdP dienen, um später mit dem User Account and Authentication (UAA)-Service in Cloud Foundry zu kommunizieren.

Voraussetzung ist ein SAP Cloud Platform Cloud Foundry Subaccount. Dies kann ein produktiver Account, aber auch ein Testaccount sein. In diesem Subaccount musst du Zugriff auf die Sicherheitsadministration, also den Bereich Security im SAP Cloud Platform Cockpit haben. Ebenfalls benötigst du ein Microsoft Azure Active Directory Abonnement, bzw. einen kostenlosen Account. Auch hier musst du entsprechende Zugriffsberechtigungen haben.

Einrichten des Identity Providers

1. Metadatendatei des SAP Cloud Platform (SCP) Cloud Foundry Subaccount herunterladen.

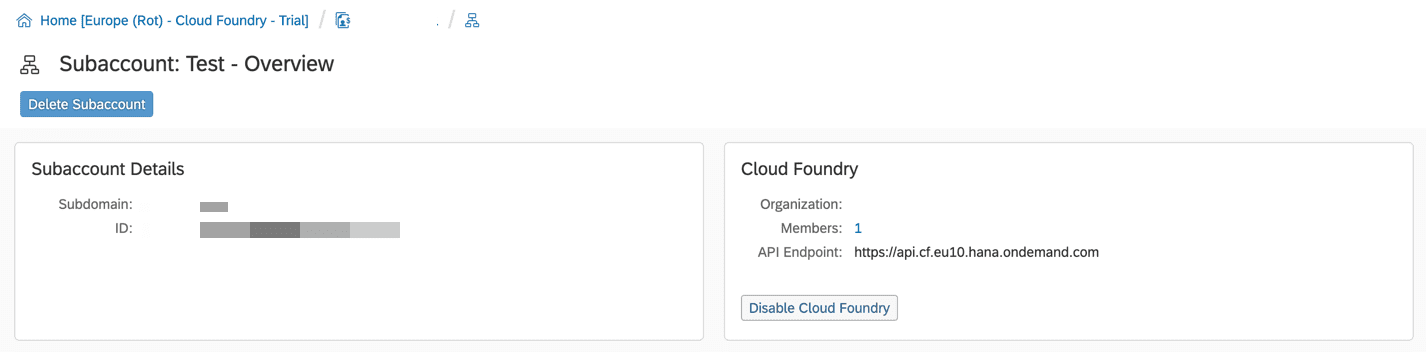

Navigiere im SAP Cloud Platform Cockpit zu deinem SAP Cloud Platform Cloud Foundry Subaccount. Bei einem Testaccount klickst du dafür auf den hinterlegten Link, meldest dich an und klickst auf den Button „Enter Your Trial Account“. Jetzt siehst du eine Übersicht deine Subaccounts. Navigiere dort in deinen Cloud Foundry Subaccount oder lege einen neuen Account an. In der Übersicht kannst du deine Tenant-ID und deine Region ablesen. Beide Werte benötigst du für den nächsten Schritt.

Um die Metadatendatei deines SAP Cloud Platform Cloud Foundry Subaccounts herunterzuladen, öffne ein neues Browserfenster und gib die UAA (User Account and Authentication Service) Tenant-URL ein.

Diese URL lautet wie folgt, wobei die Tenant-ID und die Region an deinen Subaccount angepasst werden müssen:

https://TENANT-ID.authentication.REGION.hana.ondemand.com/saml/metadata

2. Cloud Foundry als Unternehmensanwendung auf Microsoft Azure hinzufügen.

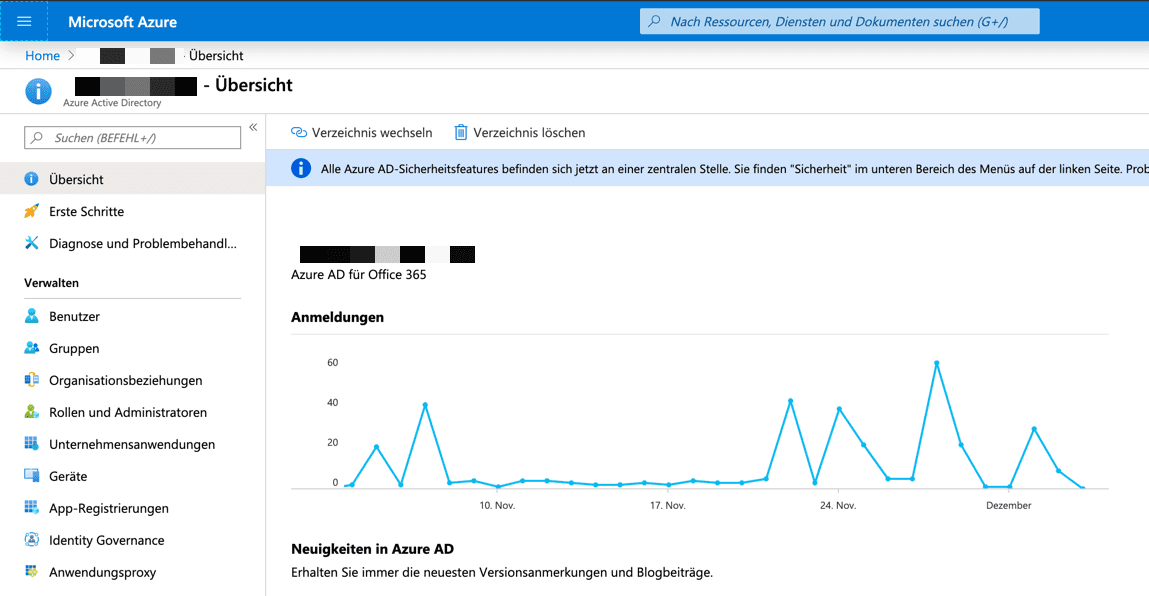

Wechsel jetzt zum Microsoft Azure Portal und navigiere zum Azure-Dienst Azure Active Directory. Öffne dort den Menüpunkt Unternehmensanwendungen.

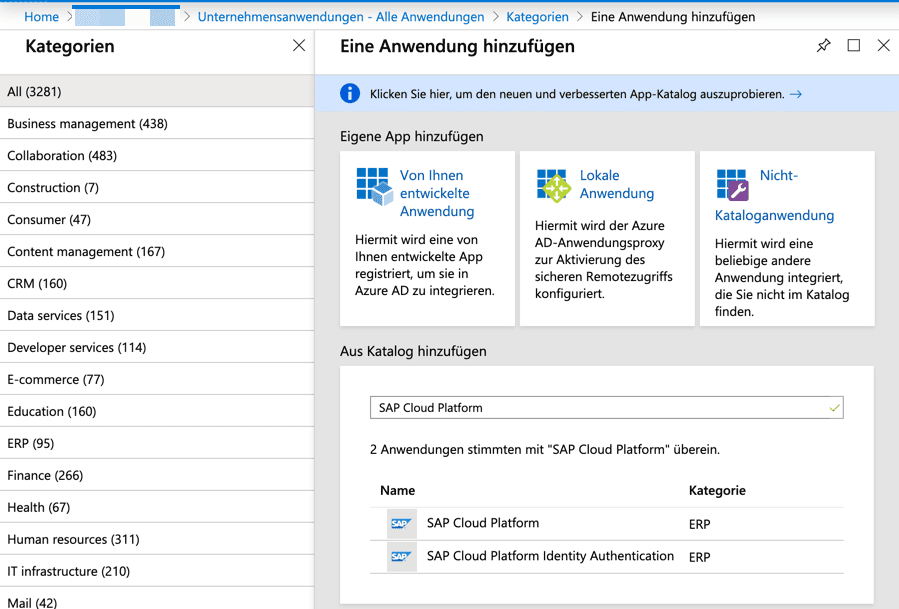

Klicke für den nächsten Schritt in der oberen Menüleiste auf Neue Anwendung.

Suche im Katalog nach der Anwendung SAP Cloud Platform, gebe einen Anwendungsnamen ein, bspw. SAP Cloud Platform speichere die Anwendung.

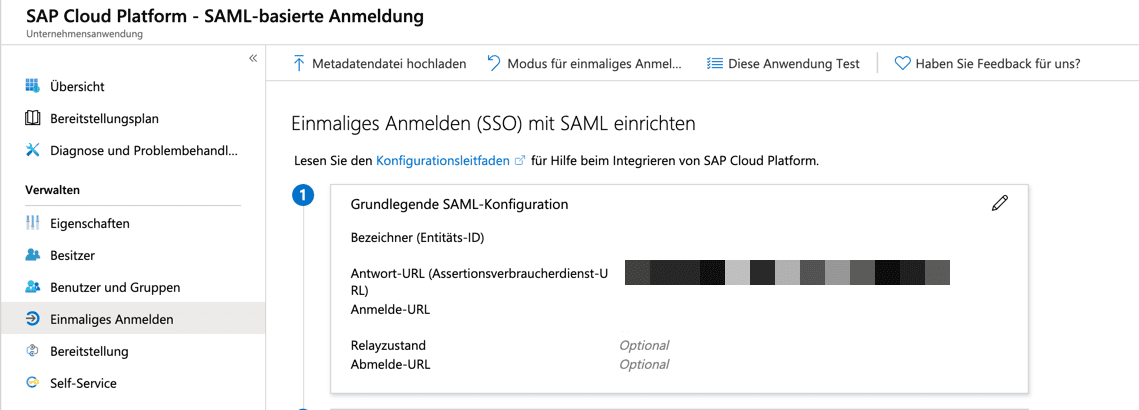

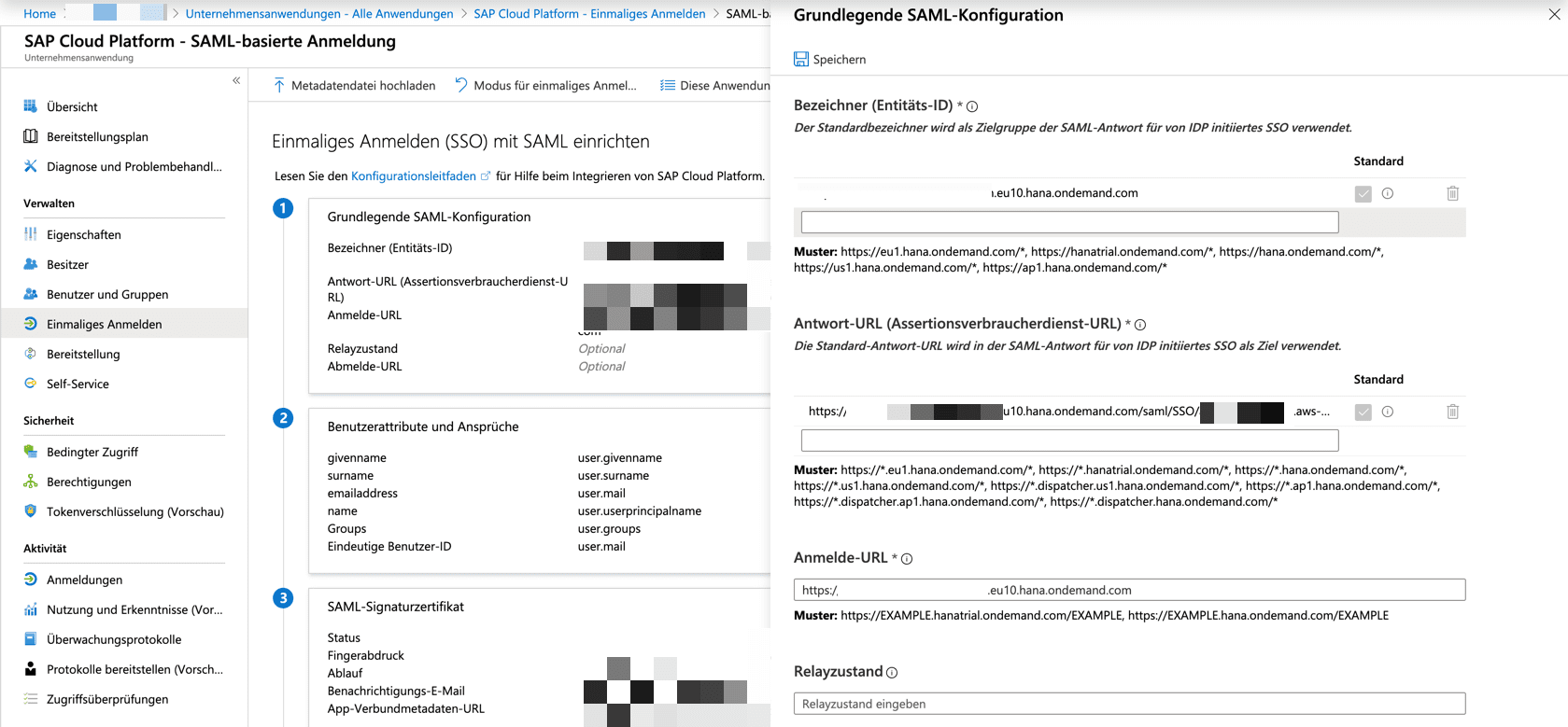

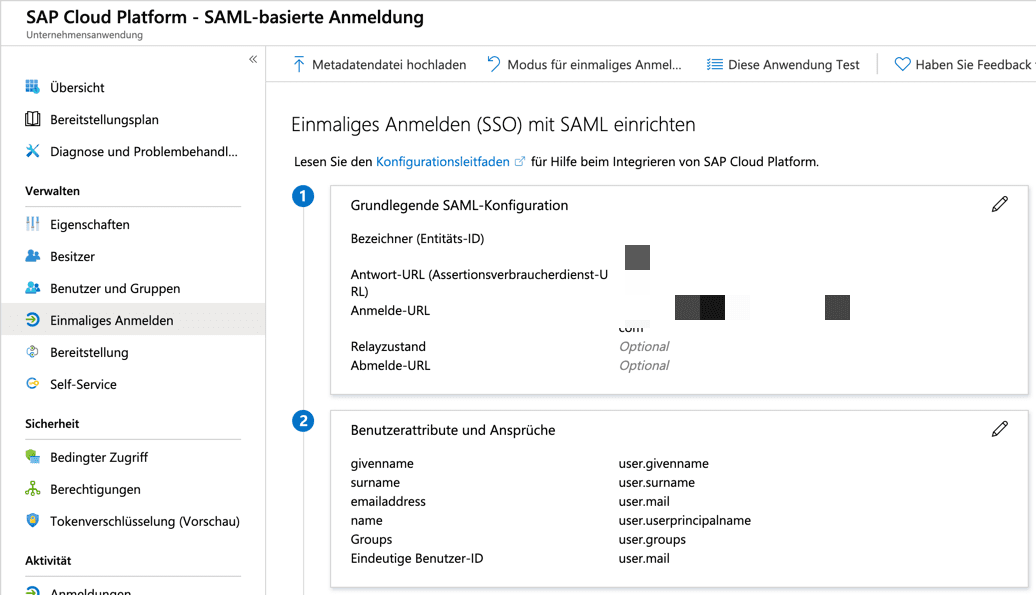

Nach der erfolgreichen Erstellung erscheint eine Übersicht deiner Anwendung. Wähle den Menüpunkt Einmaliges Anmelden und wähle SAML.

Importiere die heruntergeladene Metadatendatei aus dem SAP Cloud Platform Cloud Foundry Subaccount über Metadatendatei hochladen.

Eine neue Ansicht zum Aktualisieren deiner grundlegenden SAML-Konfiguration sollte erscheinen. Gebe eine Anmeldungs-URL an und speicher. In diesem Beispiel verwendest du die URL des UAA-Services aus Schritt 1.

Deine UAA-Service-URL hat folgendes Muster:

https://TENANT-ID.authentication.REGION.hana.ondemand.com

3. Bereitstellung von Group Assertions aktivieren.

Bevor du Benutzerattribute und Ansprüche als Teil von SAML-Assertions konfigurierst, musst du das Attribut Groups für die Anwendung sichtbar machen. Das Attribut Groups ist in Cloud Foundry notwendig, um sie mit Rollensammlungen abzugleichen und somit Benutzern in Geschäftsanwendungen Berechtigungen zu erteilen. Microsoft Azure AD stellt den Anspruch der Benutzergruppen standardmäßig nicht zur Verfügung.

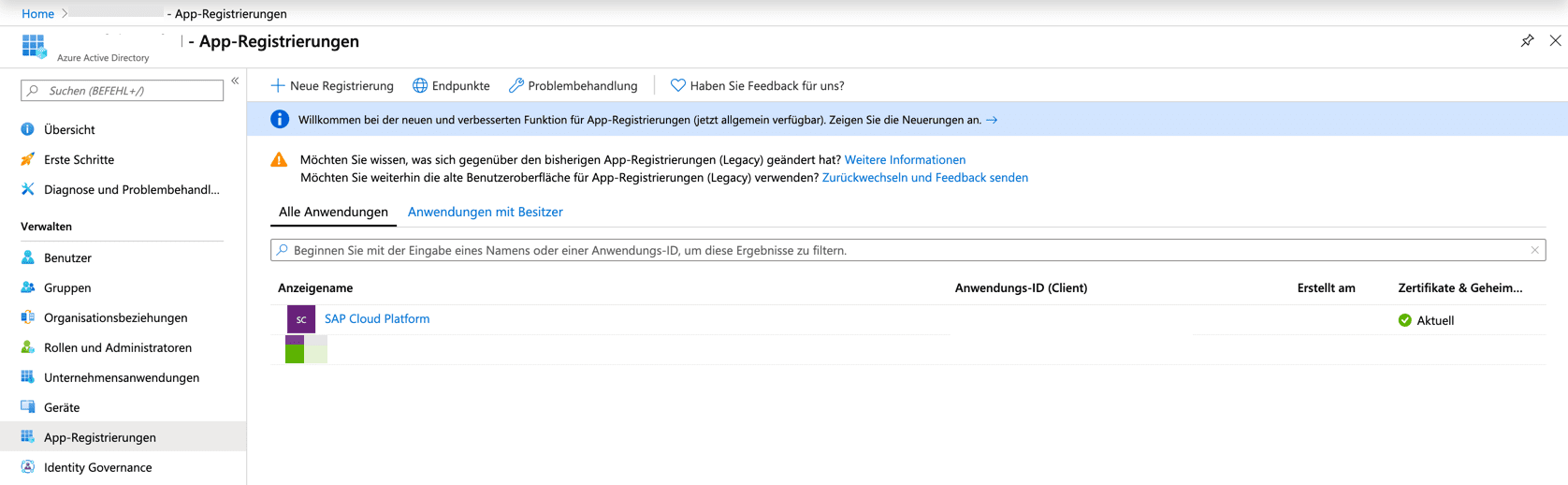

Wechsel daher zu den App-Registrierungen von Azure Active Directory. Klick auf Alle Anwendungen anzeigen und gib den Namen der Anwendung ein, die du zuvor erstellt hast, bspw. SAP Cloud Platform.

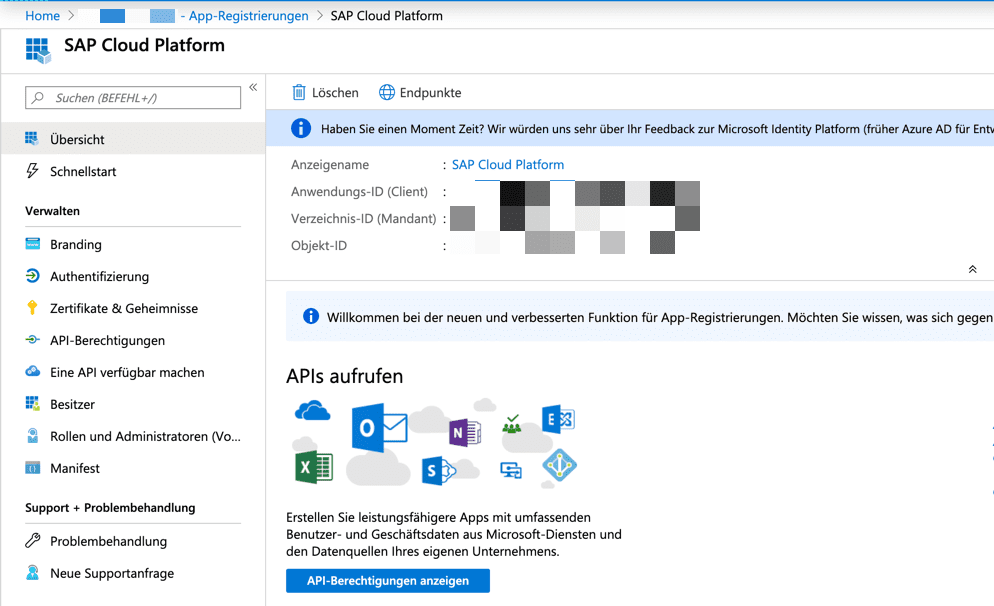

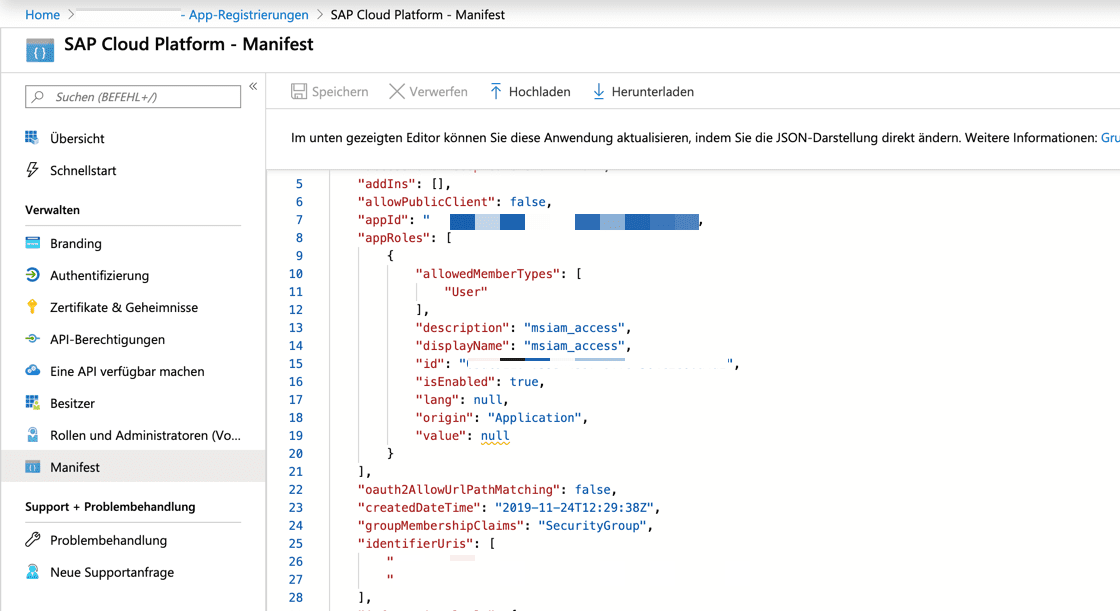

Klick als nächstes auf den Menüpunkt Manifest.

Ändere den Wert von groupMembershipClaims und speichere. In diesem Beispiel verwenden wir SecurityGroup (für Sicherheitsgruppen und Azure AD-Rollen). Ein alternativer Attributwert ist All (Sicherheitsgruppen, Verteilergruppen und Azure AD Verzeichnisrollen).

Wechsel zurück zu Azure Active Directory > Unternehmensanwendungen >SAP Cloud Platform > Einmaliges Anmelden, und du wirst feststellen, dass das Attribut Groups zu Benutzerattribute und Ansprüche hinzugefügt wurde.

Hinweis: Ein Anspruch ist in der Regel eine Reihe von Informationen über einen Benutzer, die dann der verknüpften Anwendung zur Verfügung gestellt werden.

Klick auf die Stifttaste, um den Wert für den eindeutigen Benutzerbezeichner (Namens-ID) anzupassen. Änder den Wert für in user.mail.

Klicke dann auf jeden Anspruch, um den Bearbeitungsmodus zu öffnen und die Attribute und Benutzer wie unten gezeigt zu ändern (Groß-/Kleinschreibung beachten).

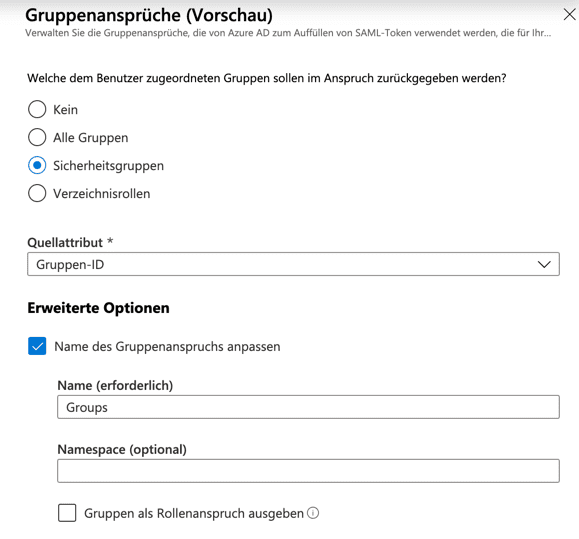

Für das Attribut Gruppen musst du die erweiterten Optionen wie unten beschrieben verwenden:

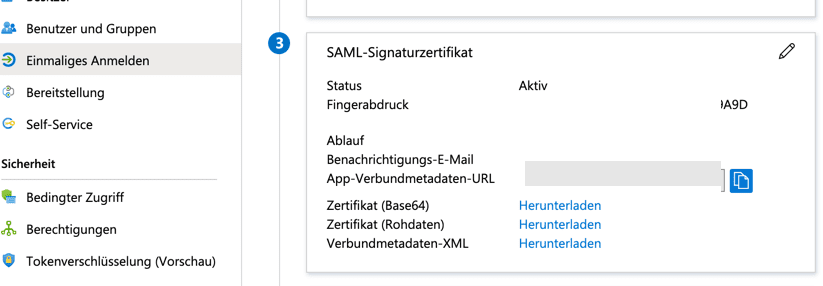

Anschließend lädst du die Verbundmetadaten-XML von Microsoft Azure AD herunter. Diese Datei enthält mehrere Assertionsinformationen und das Zertifikat für SAP Cloud Platform Cloud Foundry.

4. Azure AD als Identity Provider im Cloud Foundry-Subaccount hinzufügen.

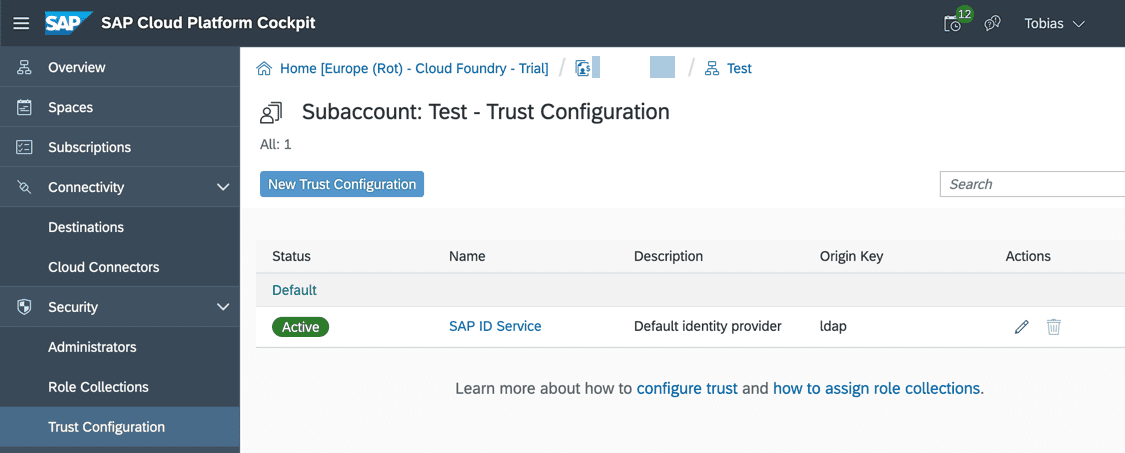

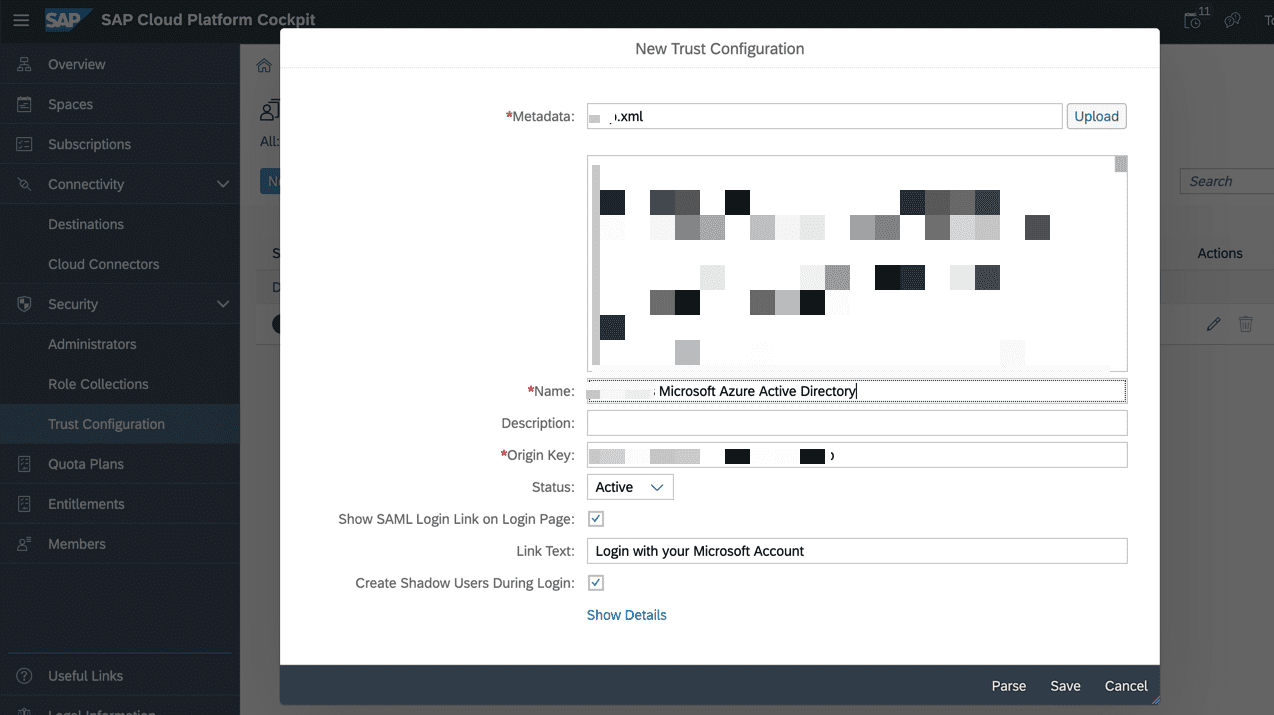

Öffne deinen Cloud Foundry-Subaccount (wie in Schritt 1) und gehe zu Security > Trust Configuration. Wähle New Trust Configuration und importiere die von Microsoft Azure heruntergeladene Metadatendatei.

Der Link Text ist der Text, der auf der Anmeldeseite des UAA-Services für Endbenutzer angezeigt wird.

5. Hinzufügen von Benutzern zur Unternehmensanwendung in Microsoft Azure Active Directory.

Öffne ein neues Browserfenster und gib die URL des UAA-Tenants erneut ein:

https://TENANT-ID.authentication.REGION.hana.ondemand.com

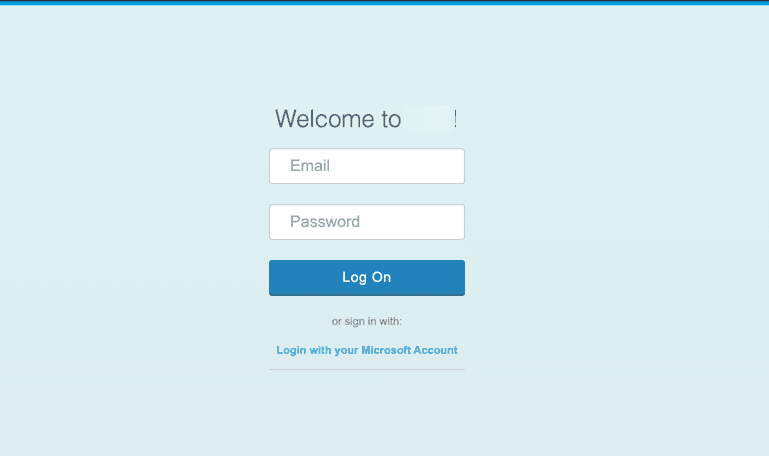

Du kannst dich immer noch mit deiner S-User/P-User E-Mail und deinem Passwort anmelden. Unterhalb der Anmeldung findest du jetzt einen Link zur Anmeldung über Azure Active Directory. In der Trust Konfiguration kannst du den SAP ID Service oder einen anderen IdP, den du konfiguriert hast, aktivieren/deaktivieren.

Wenn du den SAP ID Service deaktivierst, siehst du nur die Links zu den externen Identity Providern. Wenn nur ein Identity Provider konfiguriert ist, wirst du automatisch zu diesem weitergeleitet.

Melde dich über den Microsoft Azure AD IdP (Login with your Microsoft Account) an und gib deinen Microsoft Benutzer ein.

Es sollte eine Fehlermeldung ähnlich zu dieser erscheinen:

AADSTS50105: The signed in user ‘xyz’ is not assigned to a role for the application ‘abc’

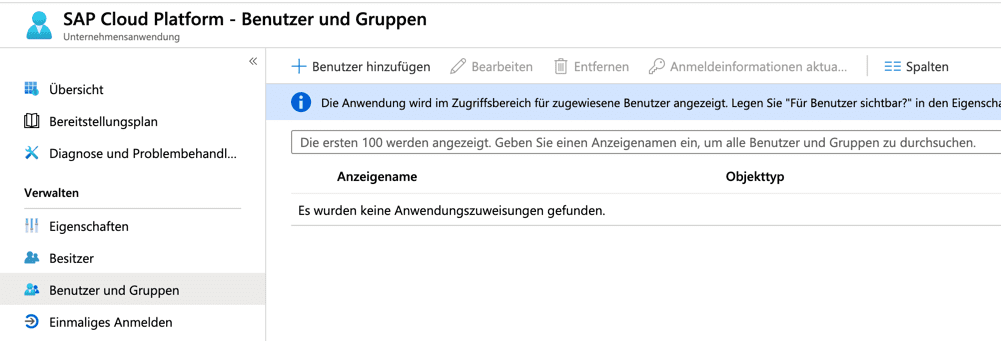

Bislang hast du in Microsoft Azure AD keine Benutzer dieser Unternehmensanwendung zugeordnet. Nur dein Microsoft Azure AD ist in deinem Subaccount SAP Cloud Platform Cloud Foundry als IdP bekannt, aber bisher dürfen sich keine Benutzer mit ihm anmelden.

Gehe zurück zu deiner Übersicht über Unternehmensanwendungen in Microsoft Azure AD und klicke auf deine Anwendung. Füge einen neuen Benutzer hinzu, indem du im Untermenü Benutzer und Gruppen auf Benutzer hinzufügen klickst.

Für dieses Tutorial wollen wir nur einen einzelnen Benutzer hinzufügen (z.B. anstelle von ganzen Gruppen). Abhängig von deiner Azure AD Lizenz kannst du ggf. auch nur einzelne Benutzer hinzufügen.

Fahre mit einem Klick auf Benutzer fort. Suche entweder nach deinem Namen oder der E-Mail-Adresse, mit der du weiterarbeiten möchtest.

Wähle den Benutzer aus und er sollte unter „Ausgewählt: Mitglieder“ erscheinen. Beende die Benutzerzuordnung mit Klicks auf Auswählen and Zuweisen.

6. Testen der Konfiguration.

Überprüfe jetzt, ob deine Benutzerzuordnung erfolgreich war. Öffne wieder ein neues Browserfenster und gebe die URL des UAA-Tenants erneut ein:

https://TENANT-ID.authentication.REGION.hana.ondemand.com

Klick auf den Azure-Link (Login with your Microsoft Account) und melde dich mit deinem Microsoft Azure-Benutzer an, den du zuvor der Unternehmensanwendung in Microsoft Azure AD zugewiesen hast. Du wirst danach wieder zum UAA-Service weitergeleitet.

Du solltest keine bestimmte Anwendung sehen, da du keine CF-Anwendung aufgerufen hast, sondern nur die UAA-Serviceseite.

Du kannst die Benutzerdetails, einschließlich der zugeordneten Gruppen, überprüfen, indem du auf die folgende URL zugreifst:

https://TENANT-ID.authentication.REGION.hana.ondemand.com/config?action=who&details=true

Mehr Informationen

Herzlichen Glückwunsch! Du hast Azure AD als SAML Identity Provider für deine Cloud Foundry-Anwendungen konfiguriert. Mehr Informationen zur SAP Cloud Platform findest du hier:

Wenn Du Fragen, Anregungen oder Probleme hast, melde Dich bitte bei uns.